什么是安全?安全三要素

先谈什么是安全,什么事情最开始还是把它的定义和本源的东西弄清楚。大数据,到底什么是大数据,是不是海量数据,跟海量数据有什么区别,今天主要不讲这方面。什么是安全,安全领域有一块儿是检测,检测方面有一小块儿是高端检测。高端检测涉及对检测模式的重新认识,这就涉及到大数据。今天谈的是针对这件事情的思维方法,希望对大家有所帮助。

关于安全,我做安全十几年了,其实安全是个复杂的事情。黑客攻防、病毒蠕虫等,与每个系统都有关系,只要一涉足安全,就涉及到方方面面,非常复杂(见图1)。

图1 安全方案的方方面面

大家所从事的特种分析,应该也有很多很多范畴,对这些范畴怎么梳理,就像打牌,你怎么打,不管是拖拉机还是斗地主,都分花色。安全问题也可以分这几类:

第一类,方片,你会看到都是什么安全——生命的安全、网上银行安全、办公系统安全、通信安全,经常都会提到,讲的是某种业务或某种系统的安全,业务和系统的安全通常是机构财务来源。

第二类,草花,包括病毒、蠕虫、被渗透以及被断电之类的,这些都不希望发生在自己身上。这也是第三类公司做生意的地方,比如卖防火墙、举办安全讲座等,属于保护措施,希望保护方片。

第三类,黑桃,指工作流、项目管理、云模式等,这些通用的方法和原则将用在方片、草花和红桃上等。

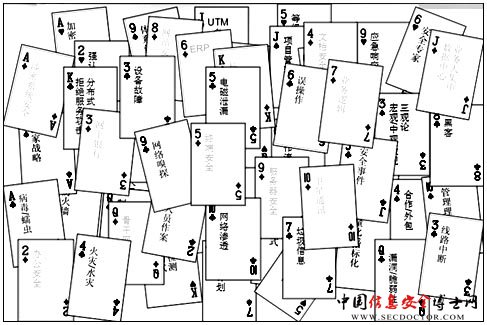

按照花色理一理,有些线索。这些线索和分法,对我影响很大的一个德国IPBPM的专家列了一千多个要素,分了很多类型,最终分为三类。安全跟别的IT事务不一样,安全的根本特点永远是三件事情:资产、威胁和防御措施(见图2)。

图2 安全的三要素

别的IT事务通常是没有需求去满足和创造需求,通常是个两方话题。而安全永远是个三方话题,安全的独特特点是永远有个你无法控制的跟你博弈的第三方,因为这个第三方的存在才有安全问题,这是安全领域最不一样的特点。说得窄一点,比如防火墙,单独讲这些机制是没有意义的,必须讲到底是解决一个什么样的问题,才能谈到保障措施。比如一个区域的门,光谈门没有意义,不具有防盗作用,要把它放到大厅里来看,起到减小干扰和防盗的作用,它才具有意义。

我们通常用cube阐释安全,谈关于资产安全的防御措施,这才是有意义的话题,这涉及到安全领域的大数据,故而安全再也脱不开大数据。不论是安全还是别的领域,都不要被大数据本身的分析方法所左右,根本还要看你做的是什么。大数据跟安全相关的时候,是这三方关系有哪些特征?大数据有个说法,叫第四范式,从第三范式脱离出来的数据密性的范式。这种范式的优势是不需要模型,只要把数据拿来就能直接用。第四范式的大数据分析只需提供海量数据,不需要之前的模型和算法等。

安全的三方面,很多牌是保障牌,分很多类型,我们把它归结为三类:

1)基于密码技术的认证加密等技术措施。这是非常大的一类,包括防控、加密、认证、证书、隐藏的水密,或者密钥管理算法衍生出的技术等。

2)基于攻防技术的检测技术措施。表现为检测技术,如漏洞扫描、防火墙、防病毒、查病毒。做一个检测测试要显示判断,判断的技术来源是攻击技术,所以检测也是一种攻击技术。

3)基于风险管理思想的体系化方法和措施。举几个例子,比如安全里面非常有名的可信计算(TrustCompution),这是一种典型的基于机构性密钥与加密算法相结合的思路。主要思路是用某种芯片做可信根,用加密算法形成可信链,进而进行数据处理。可信体系里稍微特别一点的是可信网络连接,如思科的NAC等很多都和这个相关,大致思路都是在安全点防测中心设置一个安全强制执行点,只要一过这个点就进行强制检查。安全检查有一个安全点防测中心。

什么是安全检测?检测的发展

简单讲一下检测。基于攻防的安全设施检测可分为以下几类:一类是旁路监听,如网络分析;一类是日志记录,主要指服务器,通常被业务系统主动监控;再有一类是主动扫描,整个设施作为一个系统主动检查;还有一个是举报投票,如360的恶意软件举报就是典型的举报投票,不是由360选出而是用户投票选出来的,这是一种非常有意义的检测方法。简言之,即典型的4种:在网络上听、在服务器上抓、由客户端提供以及管理者的主动提供。

以上为检测行为促成大数据的由来,数据的特点与来源有密切关系,特别是网络和系统安全的一些特点,检测会出现很多新的进展。比如沙箱,像一个虚拟机,将程序放到里面运行,看你的行为是不是恶意的。这类检测通常都会运用沙箱做一个判断,比如用蠕虫密码会去感知是不是在沙箱里面;这类检测属于主动检测,主动检测还包括爬虫技术、蜘蛛或者机器人等技术。举一个例子,有人做微博的可视化,通过微博上的搜索可以知道北京下大雨到底是哪个门被淹了。这可以算是数据挖掘或者大数据的一种行为分析。通常对于旁路监听这种比较被动的检测方式,为了提高它的主动性,出现了密罐技术,很多会用到虚拟化技术,产生虚机或者虚网,安全领域叫做密罐或密网。

上面讲到的检测机制,囊括了对系统的检测、对流转数据流的检测和对静态数据的检测,还有一个是代码检测。代码检测非常重要,所有的漏洞攻击机会都是软件没编好所带来的。对很大的代码做遍历检查本身就是一个大数据问题。再有就是管理体系方面会涉及到汇总分析、合规测评等高端分析。基于攻防技术的,有三类比较相关,即业务连续性管理、服务管理、信息安全管理。IT管理方面典型的体系模式有以下几类:一类是ISO27001系列,国际上很典型的三套体系,安全里面都会遇到;一类是云安全方面的,现在比较热,比如云安全联盟。这些不同的安全技术风格大致可以分为三种思路:一种是强结构性安全思路,比如可信架构;另一种是松结构性思路,是拆的思想,防御点比较离散;还有一种将三套体系结合起来的攻防型管理体系,比如一些均衡解决方案等。

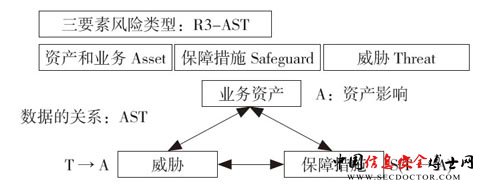

从检测方面来看,安全有3个境界(见图3):第一种是“足”,属于简单检测,有一个阀值限制,过了什么值,就有个检测节,涉及到包过滤规则。第二种是“腰”,基于单一特征,包括漏洞特征、病毒特征、攻击特征,等等特征库检测。单一特征强调是可表达的、可处理和可操作性。通过特征,即模式,使用它的复杂度大大低于获取它的复杂度;安全公司的竞争主要就是你能获取到多少特征,这很不容易。找到这种能够使复杂度大大降低的特征模型就是我们使用大数据的一个目的,使用这种特征模型不用做复杂分析等,直接拿来用就可以。第三种是“颈”,属于高端检测,包括APT检测或者宏观态势感知等。

图3 安全的三种境界

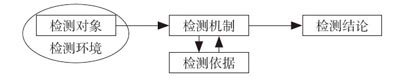

安全检测的一般模型如图4所示。这是检测和模式分析,一种通行的检测出结论的模式。谈到高端安全检测,问题有两类,一类是宏观安全检测;一类是微观安全问题,典型的是APT,高级持续性攻击。APT的典型例子,就是伊朗的“震网”病毒事件,伊朗核设施被摧毁,突破了物理隔离(即没有连网),运用了设备工程等综合的高级手段进行持续性攻击。“震网”病毒攻击核设施,是先攻击家属,而后工作人员带着系统回到单位,可能只回到外网,内网是隔离的,但总要做数据传输,一旦有数据传输,如U盘、打印机驱动等病毒蠕虫就传进去了,而且专门攻击风控系统。2009年9月,“震网”突然爆发,伊朗的核设施包括离心机以及几位科学家都被攻击了,大量的资料和秘密核设施地址被爆出。整个攻击持续时间非常长,是一个持续复杂的攻击,很难发现。APT的主要特点是攻击空间很广、持续性很强和单点隐蔽能力很强。

图4 安全监测的一般模型

关于宏观态势,城域网的态势,目前方法还很少,启明星辰公司一位博士做了一个算法——地址熵的一种算法。熵是离散度的一种评价,通常讲信息熵,信息是负熵。持续的计算网络上的源地址熵和物理地址熵的记录,如果位地址熵和源地址熵一个上升一个下降,一定发生了什么事情;如果目的地址集中,分布式集中,IP地址源变化很大,说明出现了蠕虫病毒。这感觉就像是舒适度和气候。很可惜,在城域网监控我们只找到了这一种感知算法,宏观网络的态势可以感知群体的波动。这里没有Advanced(高级的),就是一个简单的累计计算。这是处理海量数据的一种方式,是宏观问题。大数据就是希望通过很简单的量得出结论。

检测模式的更新变化带来的大数据问题

攻击的空间拓展变化包括持续性、蔓延性、传播性、渗透性等,这一变化带来了安全模式的变化。检测对象隐藏在一个检测环境里,你是不是确切地知道你真的要找的,于是检测者希望被监测域能覆盖更多的求检对象,先扩大被检测区域,区域太大了数据太多了,就变成了大数据问题。由此,安全监测不得不走向大数据检测。

扩大和浓缩,从哪儿扩大?APT攻击哪条路径你不得而知,这就是信息不对称,防御者不知道攻击者从哪条路径来进行攻击,这是非常头疼的事情。但路是你的路,他一定会过你的路,这就是你的优势。扩展里讲空间扩展检测,空间扩展有很多检测点,你总得从某个点过。另一个是从时间里扩展,什么叫做从时间里扩展?以前是实时监测,比如0day问题,用一个录像机把所有的网络流全录下来,没发现0day,但发现有被攻击的可疑行为。有部叫做《源代码》的电影,就是这个感觉,运用一个时间机器,这就是所谓的时间领域扩展,这在安全领域不是很自然,安全里边硬盘可靠性很低,基本都换成了Flash闪存。存储是什么,就是记忆,记忆中,“存”不是很重要,关键是怎么忘记,比如浓缩就是个忘记的过程,是一个时间的扩展。还有一个是知识层面的扩展,检测域的扩展,涉及到时间维簇和知识维簇。

扩展检测不能随便扩展,会威胁知识,一个威胁一个攻击,威胁到环境,威胁到来源,特别是威胁的过程,就是时空,时序就是时间,路径就是空间。当然,威胁的结果同软件开发一样,软件开发有个Usecase,安全方面叫Strikecase,大数据不是数据越多能力越高,而是有目的有策略地增加数据。大数据的想法和探索我们还在研究。

试解检测中的大数据问题

我们看到微观检测有4个态势:扩大、浓缩、精确和场景(见图5)。比如浓缩,现在用的一种是横激发,像半衰期一样对检测域进行衰减,把想留下的数据进行记录打分,进而再被打分再被半衰,当然,这个前提是你所谓的关系和描述是对的,这是一个第三范式参与到第四范式运算的过程,现在很难完全跳出第三范式的思路。前面讲了整个安全领域通过安全监测产生大数据的需求,不要一上来就张罗大数据,其实我们不是做大数据的,做的是安全,一定要想清楚你在干什么,安全的本源、安全的思维、安全的关系,大数据是安全的一种方式。

图5 围观监测中的步骤模式

全息的信息怎么在局部获得,举一个例子,分布式攻击,僵尸网通常以十万码计,很强大,但同样有弱点,监控僵尸网的动态就可以检测全部。它在局部具有全息性,通过分析局部就能感知全局特征。当然,很多大数据也具有这个特点。

大数据通常分为两类:一类是天然大数据问题,如基因计算、矿物勘测、空间探测等,这类是客观存在的大数据问题;还有一类是人参与的大数据问题,如购物数据,社交网络数据等,这一类可以通过检测目的对这些数据进行前端影响。安全属于第二类,我们认为的大数据问题,可以给这些提前打标签,使其具有全息性,就是对前端的技术链条进行影响,用你的检测目的影响前端的采集和数据集成。安全领域大数据有本身的对抗和博弈,这就是安全本身固有的特点。

这是我大概的一个思维、质疑和期许。大数据可能会很好。

(责任编辑:)